La meilleure solution de cryptage des e-mails sur le marché est Protonmail. Il fournit aux entreprises une solution de cryptage intégrée pour les connexions via pc, mobiles et de la passerelle. Il héberge un ensemble d’outils robustes contre les virus ou logiciels malveillants, de filtrage du spam et des modules d’audit et de sécurité.

Protonmail sert également de pare-feu contre les cyberattaques indésirables et les accès non autorisés. Parmi ses modules populaires figurent la protection des emails, la protection des emails PDF et la sécurité de la passerelle vers le destinataire. Avec ces outils dans votre arsenal, vous minimisez les risques d’attaques et améliorez la sécurité des données.

Un logiciel de cryptage des emails aide à protéger les entreprises contre le vol de données et les attaques malveillantes entraînant des amendes, des sanctions et une perte de relations avec les parties prenantes indésirables. Étant donné que les communications par e-mail ne sont pas sécurisées par défaut, le logiciel fonctionne en intégrant un schéma de codage aux données pour rendre l’ensemble de données complexe et illisible.

Le cryptage des emails peut faire partie d’un logiciel de gestion d’emails ou d’un outil autonome, comme nous allons le présenter ci-dessous. Vous devez simplement choisir une solution intuitive, fiable, complète et conviviale.

Dans ce guide, nous vous présentons les 12 meilleurs logiciels de cryptage des emails sur le marché. Notre équipe a sélectionné de nombreuses marques populaires en fonction de la compréhensibilité et de la fiabilité des fonctionnalités, de la présence de la marque, des prix et de l’intégration.

La liste des meilleurs logiciels de cryptage des emails ?

- Protonmail

- Trend Micro

- Micro Focus

- Tutanota

- Proofpoint

- Egress

- Virtru

- VMware

- Folder Lock

- AxCrypt

- Sendinc

- Encyro

Il y a eu de plus en plus de demande d’outils de cybersécurité. En 2021, les coûts des logiciels de cybersécurité atteignent la barre des 6 000 milliards de dollars, selon Forbes. On estime également qu’environ 230 000 échantillons de logiciels malveillants sont développés chaque jour. S’il existe une cohérence dans le développement d’outils pour contrer ces attaques, il reste encore beaucoup à faire en termes d’intégration des avantages et de l’importance des mesures de cybersécurité. Et, il n’y a pas d’autre moment idéal pour le faire.

Un rapport de l’Université du Maryland sur la fréquence des cyberattaques estime que les attaques de pirates se produisent toutes les 39 secondes en moyenne.

Bien que vous puissiez penser que ces piratages informatiques ciblent les grandes et moyennes entreprises qui stockent des quantités de données plus volumineuses, les petites entreprises sont tout aussi ouvertes aux attaques.

Au total, 65 % des cyberattaques ciblent les petites et moyennes entreprises. Elles se composent principalement d’attaques basées sur le Web, de phishing et par ingénierie sociale, ainsi que d’attaques de service.

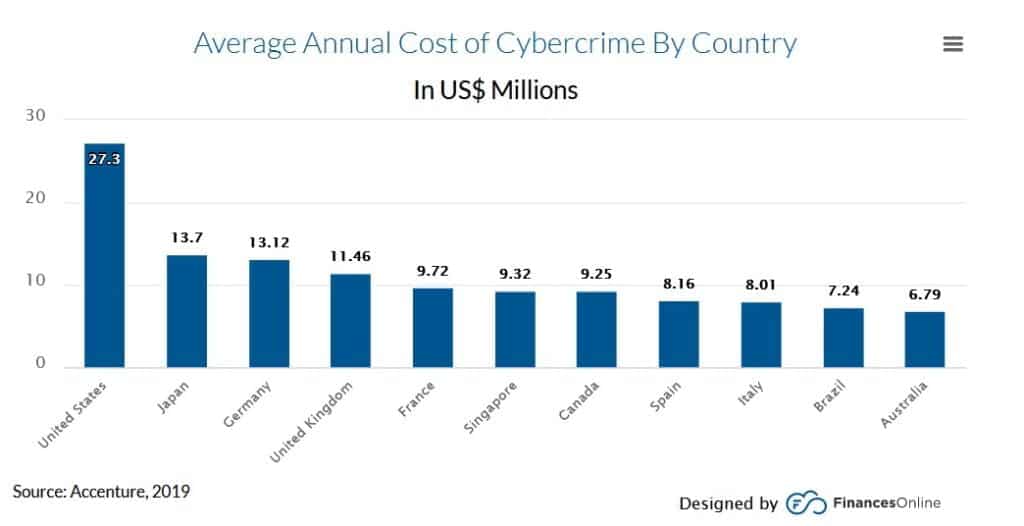

Les données d’Accenture and Ponemon Institute rapportent que les États-Unis ont beaucoup souffert de la cybercriminalité, ce qui leur a coûté environ 27,37 millions de dollars en 2018.

Sans le déploiement complet d’un système de cybersécurité, les entreprises ont des millions à perdre à long terme. Un rapport sur les coûts des violations de données en 2018 réalisé par IBM prévoit que les entreprises américaines devraient perdre 7,91 millions de dollars en moyenne. Pour rajouter l’insulte à l’injure, le processus d’identification et de traitement d’une violation de données prend normalement 196 jours.

En investissant dans un logiciel de cybersécurité robuste, vous pouvez contribuer à protéger vos appareils, vos informations professionnelles et d’autres actifs de données. Si vous souhaitez protéger votre entreprise sur tous les fronts, vous devez étudier les types de logiciels de sécurité dont votre entreprise a besoin. Lisez plus loin pour voir le meilleur logiciel de cryptage des emails et considérez chacun en fonction de ses spécifications et de ses exigences.

Liste de contenu

1. ProtonMail

ProtonMail fournit essentiellement un cryptage des emails géré et basé sur des normes pour sécuriser les communications par e-mail. Le logiciel fonctionne comme un pare-feu contre les accès non autorisés sur l’Internet public, que les destinataires possèdent ou non un outil de cryptage des emails. Cela permet aux entreprises de minimiser le risque de violation de données tout en se conformant aux réglementations sur la sécurité et la confidentialité des informations. ProtonMail présente différentes fonctionnalités pour la protection d’emails Web, la protection d’emails PDF et la sécurité de la passerelle vers le destinataire.

Le cryptage des emails Web est utilisé lorsque le destinataire ne possède pas de logiciel de cryptage des emails. Pour fournir une communication sécurisée entre l’expéditeur et le destinataire, le destinataire reçoit un e-mail avec un lien vers un portail Web.

L’utilisateur se connecte au portail pour accéder à l’email et répondre avec la plus grande sécurité. De cette façon, toutes les communications par e-mail ont lieu dans un environnement crypté. C’est une solution idéale pour une collaboration sécurisée.

Lors des communications unidirectionnelles, la protection des emails PDF est particulièrement utile. L’email est envoyé sous forme de pièce jointe PDF cryptée dans laquelle le destinataire ne peut accéder aux informations ni les décrypter qu’avec un mot de passe défini par l’utilisateur. Cette solution est idéale pour envoyer des informations sécurisées lorsque aucune réponse n’est requise.

La passerelle vers le destinataire ou Gateway-to-recipient est couramment utilisée lorsqu’une entreprise communique avec une autre entreprise qui dispose d’un outil de cryptage. Elle est efficace lorsque les deux entreprises utilisent des méthodes compatibles.

ProtonMail est conforme à l’HIPAA et au RGPD.

Prix: 6.25 € /mois/Utilisateur

2. Trend Micro

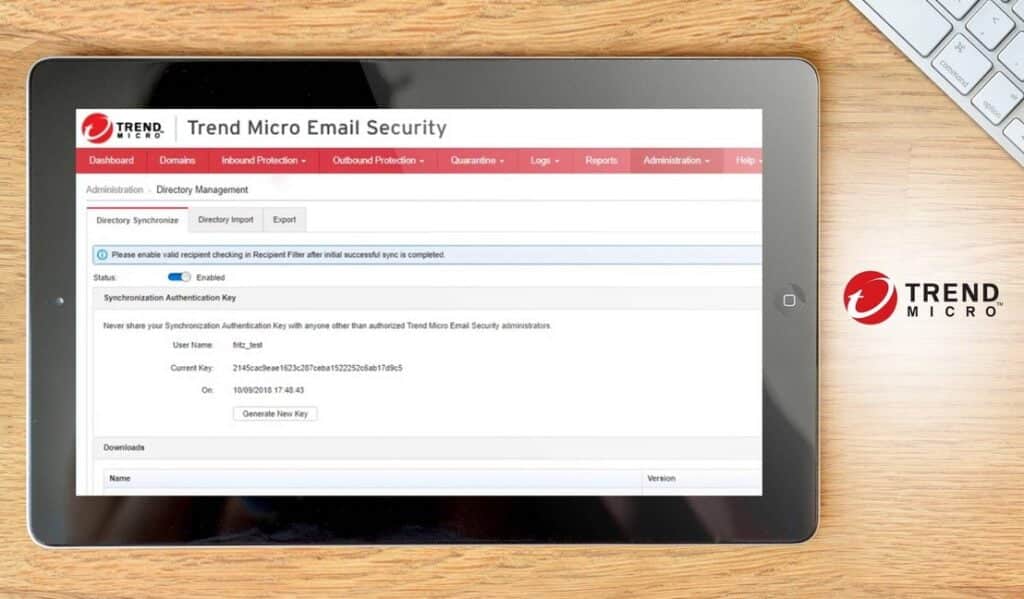

Optimisé par XGen, Trend Micro Email Security se concentre sur la protection, la détection et la réponse face aux menaces de sécurité telles que les ransomwares, la fraude et les attaques ciblées.

Le logiciel fournit des outils pour détecter les menaces internes au sein de l’entreprise. Il est capable de partager des renseignements sur les menaces avec d’autres couches de sécurité. Cela permet aux clients d’accéder aux systèmes de messagerie et de collaboration pour détecter les logiciels malveillants existants ou les violations de conformité au sein de l’entreprise.

Vous devez également voir comment vous devez travailler avec des systèmes logiciels de communication intégrés pour bénéficier d’une efficacité et d’une collaboration accrues au sein de votre entreprise.

Trend Micro offre une sécurité absolue contre les menaces déguisées. La sécurité XGen utilise des techniques de défense intergénérationnelles pour détecter avec précision le plus large éventail d’attaques par email et de retards dans la livraison d’emails légitimes. Lors des attaques en plusieurs phases, l’appareil ou les informations d’identification d’un employé peuvent être compromis, ce qui entraîne un hameçonnage d’emails en interne.

Le logiciel peut répondre et corriger efficacement, car il aide à découvrir et à nettoyer les activités de logiciels malveillants via plusieurs couches de sécurité.

Trend Micro propose une large gamme de solutions adaptées à chaque environnement et à chaque situation. Ce logiciel propose des passerelles de messagerie sous forme de service cloud, de serveur virtuelle ou de dispositifs matérielles.

Aucun plan tarifaire n’est affiché sur le site Web. La solution est proposée sur devis.

3. Micro Focus SecureMail On-Premises

Micro Focus Voltage SecureMail est une solution de cryptage des emails de bout en bout. Il est largement utilisé pour maintenir la sécurité et la confidentialité des informations personnelles identifiables (PII) et des données personnelles sur la santé (PHI). L’une des principales caractéristiques de cette solution est le cryptage basé sur l’identité. Elle permet aux entreprises d’utiliser des communications sécurisées sans télécharger de logiciel. Les informations peuvent être envoyées même si le destinataire est hors ligne grâce à l’utilisation de clés privées uniques.

Micro Focus Voltage SecureMail On-Premises couvre également deux fonctionnalités principales. SecureMail On-Premises Standard fournit une solution complète de cryptage des emails pour les ordinateurs de bureau, le cloud et les appareils mobiles. Il est accessible à d’innombrables utilisateurs tirant parti de la gestion des clés sans état et offrant divers modules complémentaires avancés.

D’autre part, SecureMail On-Premises Enterprise est une solution de cryptage des emails pour les entreprises. Il fournit des fonctionnalités supplémentaires considérables et une expérience utilisateur personnalisée qui comprend une marque personnalisée et une prise en charge multilingue.

Le vendeur n’inclut pas les plans tarifaires et les informations sur son site Web. Le logiciel est proposé sur devis.

4. Tutanota

Tutanota est un service de cryptage des emails qui fournit une version gratuite pour un usage personnel ou un service de messagerie professionnel sécurisé complet pour les entreprises. Tous les comptes de messagerie sécurisés basiques dans Tutanota sont toujours gratuits avec toutes les fonctionnalités de sécurité incluses. Aucune information personnelle n’est requise pour accéder à un compte de messagerie anonyme.

Le service n’enregistre pas les adresses IP et supprime les adresses IP de chaque communication par email et crypte l’objet, le contenu et toutes les pièces jointes des emails. Seul l’utilisateur peut déchiffrer et accéder aux données. Il dispose également d’un carnet d’adresses où les contacts d’un utilisateur peuvent être importés en toute confidentialité et sécurité.

Tutanota est disponible sur les navigateurs Web de bureau et propose des applications natives pour Android et iOS.

Ouvrir un compte privé dans Tutanota est gratuit. Cependant, il est évolutif vers Premium (1,20 €/mois) et Professional (6 €/mois) si vous souhaitez ajouter plus de fonctionnalités qui renforcent la sécurité et l’accessibilité de l’utilisateur.

Les comptes Business ne sont disponibles que pour les comptes Premium et Professionel avec la même gamme de prix et les mêmes fonctionnalités. Tutanota propose des offres spéciales pour un stockage supplémentaire, des emails sécurisés et des alias d’adresse e-mail supplémentaires.

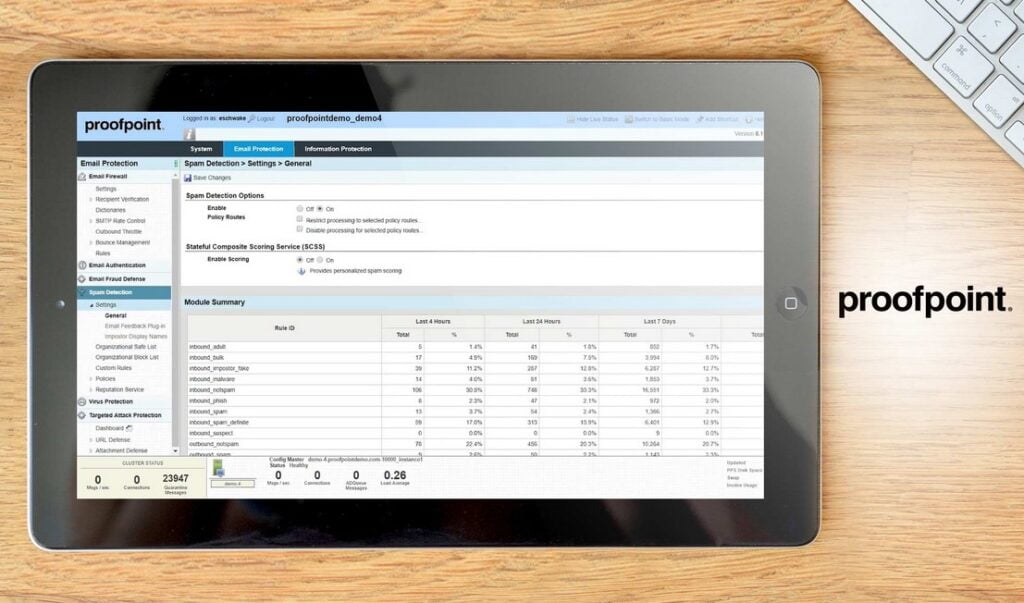

5. Proofpoint Email Encryption

Proofpoint Email Encryption fournit des messages et des pièces jointes automatiquement cryptés. Les utilisateurs ne sont pas tenus de chiffrer manuellement leur email pour envoyer et recevoir des messages sécurisés. Le service propose de puissantes fonctionnalités de cryptage basées sur des politiques qui réduisent les risques liés aux violations de la réglementation, à la perte de données et aux violations des politiques de l’entreprise.

Proofpoint Email Encryption est idéal pour toute entreprise qui a besoin d’une sécurité des données sensibles. Ces dernières peuvent toujours être accessibles aux affiliés, partenaires commerciaux et utilisateurs finaux appropriés. Cette solution est disponible sur les ordinateurs de bureau et les appareils mobiles. Proofpoint Email Encryption offre en effet plusieurs fonctionnalités, telles que le chiffrement basé sur des règles, le stockage rationalisé et le contrôle granulaire.

L’inscription basée sur des règles fournit un cryptage automatique relatif aux politiques d’une entreprise. Cette fonctionnalité se concentre sur la conformité cohérente et précise, la prévention des pertes de données et les politiques de sécurité du contenu.

Proofpoint Email Encryption fournit également un contrôle granulaire des messages. Il permet donc l’expiration des messages cryptés et la possibilité de révoquer n’importe quel message à n’importe quel destinataire.

Le vendeur n’inclut pas les plans tarifaires et les informations sur le service sur son site Web.

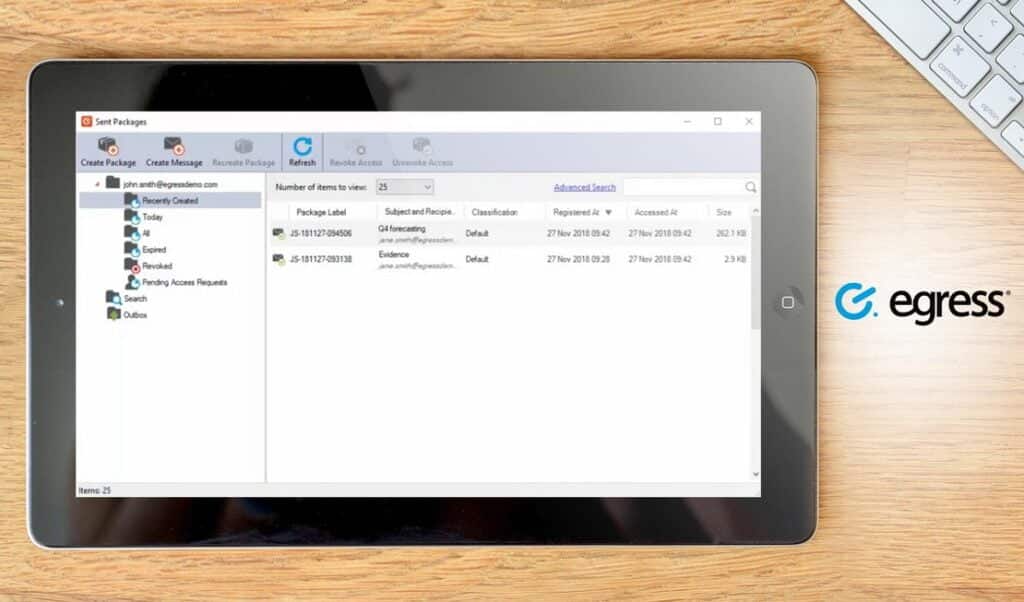

6. Egress

Le logiciel aide à sécuriser les données non structurées pour atteindre les exigences en matière de conformité et gérer l’efficacité de l’entreprise. La société dispose de plateformes alimentées par l’IA qui permettent aux utilisateurs de contrôler et de sécuriser les données. Egress est en effet approuvé par les entreprises et les gouvernements du monde entier. Cette plateforme fournit la classification des emails et des documents, la prévention des envois accidentels, le cryptage des emails, la collaboration en ligne sécurisée, l’audit et les rapports de conformité.

Egress Email Encryption offre une communication par e-mail cryptée facilement. Les utilisateurs peuvent donc sécuriser les emails en un seul clic. Ils peuvent envoyer des fichiers volumineux en toute sécurité et dépasser les restrictions de taille de fichier avec un contrôle total sur qui a accès aux fichiers.

En outre, ils peuvent révoquer l’accès ultérieur à tout contenu envoyé. Ils peuvent également éviter les violations de données et corriger les erreurs. Egress Email Encryption offre des fonctionnalités de contrôle en temps réel du partage des données sensibles, l’authentification intelligente Egress et des options d’hébergement flexibles pour l’infrastructure de messagerie sécurisée.

Le contrôle en temps réel lors du partage de données sensibles permet aux utilisateurs de protéger les données selon leurs besoins. Celui-ci empêche également les téléchargements et les copier/coller. Il permet d’auditer le partage de données et d’afficher les rapports d’accès.

Il peut également aider à personnaliser les politiques de sécurité et l’automatisation des emails. Enfin, il peut sécuriser les données par rapport au risque réel d’une violation de données.

Egress propose divers plans tarifaires en fonction du nombre d’utilisateurs du logiciel. Pour 1 à 4 utilisateurs individuels, le service est disponible pour 80 £/utilisateur/an. Pour 5 à 9 utilisateurs individuels, le service est proposé à 60 £/utilisateur/an. Pour les packs business de 10 utilisateurs, le tarif est de 50 £/utilisateur/an. Cependant, pour les packs business de 20 utilisateurs, il est conseillé aux clients de contacter le vendeur.

7. Virtru

Protéger, partager et contrôler, ce sont les principaux facteurs qui pourraient décrire la solution Virtru Email Encryption. Elle permet aux utilisateurs de simplement « activer le commutateur » pour activer les communications par e-mail cryptées de bout en bout dans les applications existantes, telles que Gmail et Microsoft Email. La solution de cryptage à la demande assure une navigation fluide et améliore la sensibilisation à la sécurité de ses utilisateurs.

Virtru permet à ses clients de révoquer, d’expirer et de suivre ou de désactiver le transfert, même après la lecture et le transfert des messages, afin que les utilisateurs ne perdent jamais le contrôle de leurs informations sensibles.

Une autre caractéristique du produit est sa gestion centralisée des politiques d’entreprise. Celle-ci permet à ses utilisateurs de définir, d’appliquer et de signaler les règles DLP (également appelées règles de transport des emails) dans une console d’administration intégrée.

Le logiciel permet également à ses utilisateurs de voir rapidement avec qui les emails et les fichiers ont été partagés, que ce soit au sein ou en dehors de l’entreprise. De plus, les clés hébergées par le client donnent aux utilisateurs un contrôle total sur le contenu protégé. Cela empêche l’accès non autorisé et les assignations gouvernementales.

Les plans tarifaires et les forfaits ne sont pas présentés sur le site Web.

8. VMware Workspace ONE Boxer

VMware a développé une boîte de réception mobile plus rapide et plus intelligente qui peut être facilement configurée par ses utilisateurs. Il dispose d’outils, tels que des gestes de balayage personnalisés et des modèles de réponse rapide, un partage rapide de la disponibilité du calendrier et plus encore. Workspace ONE Boxer est un moyen efficace de gérer les emails. L’application se focalise notamment sur une productivité mobile efficace centrée sur le consommateur grâce à un cryptage AES 256 bits.

Boxer propose des gestes de balayage configurables qui permettent à ses utilisateurs de personnaliser l’expérience de messagerie pour une gestion rapide lors du déplacement. De même, l’une de ses fonctionnalités utilise des modèles pour répondre rapidement aux e-mails. Le service permet également à ses utilisateurs d’envoyer leur disponibilité durant le mois, voire l’année à l’aide du calendrier.

Workspace ONE Boxer est disponible sur Google Play Store pour les utilisateurs Android et Apple Apps Store pour les utilisateurs IOS. L’application est gratuite.

9. Folder Lock

Folder Lock propose des fichiers, des dossiers et des lecteurs protégés par un mot de passe. Il fournit également un cryptage des fichiers et une sauvegarde en temps réel. En outre, il permet de sécuriser les lecteurs portables, de déchiqueter les fichiers et les lecteurs, et de nettoyer l’historique. Le logiciel est l’application de protection des fichiers la plus téléchargée. Il compte 45 millions d’utilisateurs.

Le logiciel peut verrouiller et masquer des fichiers et des dossiers en quelques secondes. Il permet à ses utilisateurs de protéger leurs fichiers à l’aide du mot de passe et des fonctionnalités de confidentialité. La fonctionnalité de cryptage de Folder Lock est exécutée par le cryptage AES 256 bits.

Les utilisateurs n’ont pas besoin de crypter ou de décrypter les fichiers pour y accéder. Le logiciel fournit une méthode de cryptage et de sauvegarde bidirectionnelle, ce qui permet à ses utilisateurs de sauvegarder en ligne des « casiers » cryptés. Cette fonctionnalité protège non seulement les fichiers contre une violation de données, mais également contre la perte ou les dommages.

Les utilisateurs peuvent conserver leurs « casiers » cryptés dans des appareils portables, tels que des clés USB et des lecteurs externes. Folder Lock transforme ces « casiers » en fichiers exécutables afin que l’installation du logiciel ne soit pas nécessaire à chaque accès aux fichiers sécurisés.

Folder Lock utilise également des portefeuilles sécurisés par mot de passe où des portefeuilles numériques peuvent être créés pour sécuriser des informations financières confidentielles. Ces informations sont automatiquement cryptées lors de leur enregistrement. La fonctionnalité de déchiquetage permet aux utilisateurs de supprimer définitivement les fichiers et les dossiers, ce qui entraîne une non-récupération.

Folder Lock Software fonctionne sur Windows 10, 8, 7, Vista et XP 32 bits et 64 bits.

Ce logiciel peut être disponible à 39,95 $.

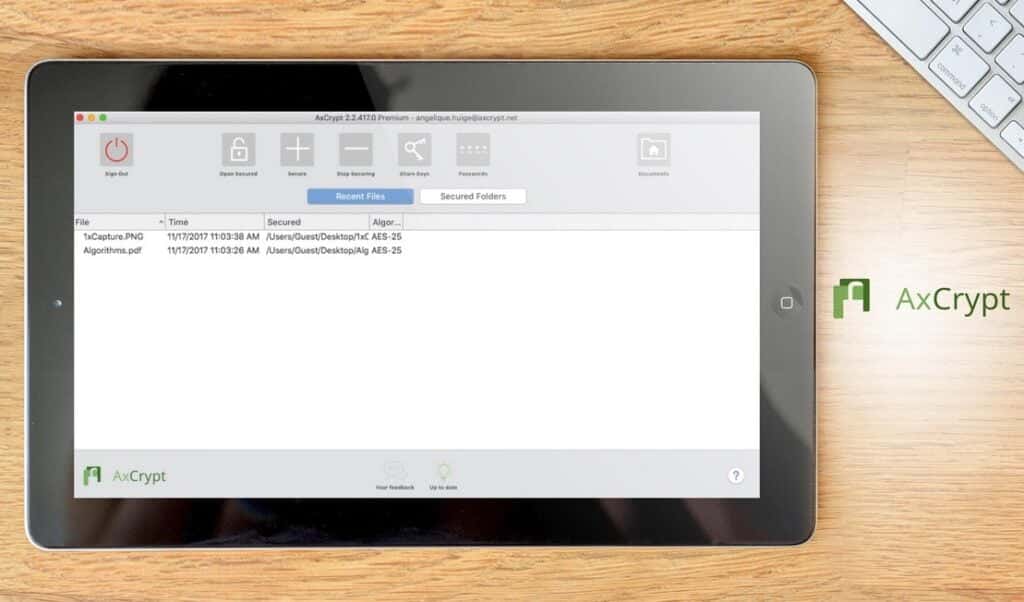

10. AxCrypt

AxCrypt est l’un des logiciels de cryptage les plus populaires au monde. Il fournit aux particuliers et aux petites entreprises des solutions de cryptage plus faciles à naviguer. Axcrypt vise donc à éliminer la complexité de l’utilisation d’une technologie cryptographique solide et éprouvée.

Le logiciel offre une sécurité renforcée avec un cryptage 256 bits. Il s’agit du cryptage le plus standardisé disponible et principalement utilisé pour les informations classées secrètes dans le monde entier. En partageant un fichier protégé créé à partir du logiciel AxCrypt, le destinataire n’a besoin que d’un ID AxCrypt gratuit et sera invité par email.

L’email d’invitation contient des instructions concernant l’affichage et la modification du fichier. AxCrypt prend en charge plusieurs langues telles que l’anglais, le néerlandais, le français, l’allemand, l’italien, le coréen, le portugais, l’espagnol, le suédois, le turc et le russe.

AxCrypt est disponible gratuitement avec très peu ou pas de fonctionnalités à l’exception de l’affichage. L’adhésion Premium (pour les particuliers) coûte 36,00 $ par an et l’adhésion Business (pour les entreprises) coûte 89,00 $ par an.

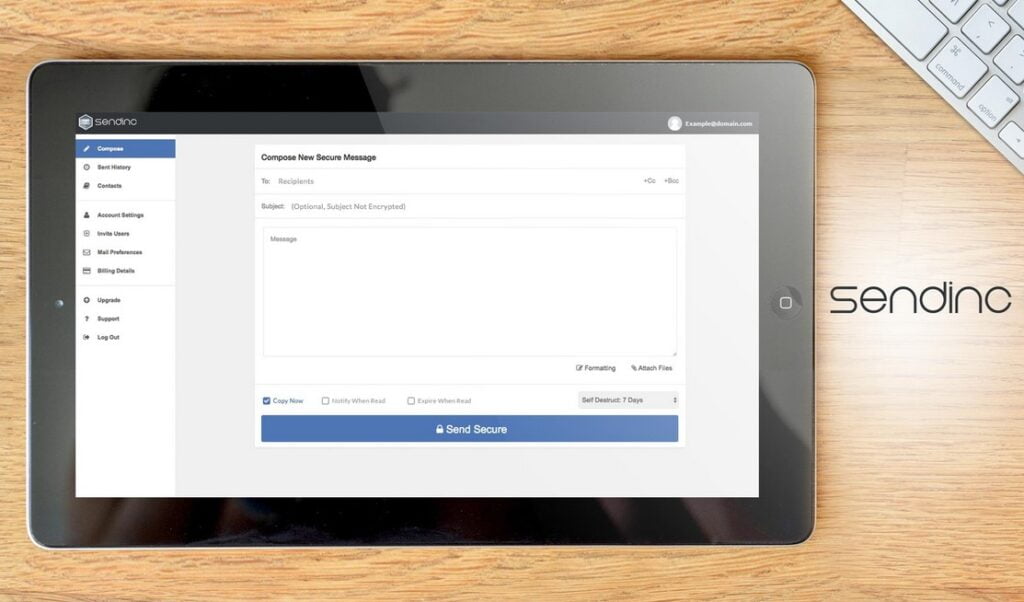

11. Sendinc

Sendinc garantit que les emails livrés via leur service sont cryptés selon les normes les plus élevées. Ses clients n’ont besoin d’aucun logiciel. Toute adresse e-mail existante peut être utilisée pour s’inscrire. Sendinc ne stocke pas les clés de cryptage. Cela garantit que les e-mails ne sont décryptés que par les destinataires.

Le service permet à ses utilisateurs d’envoyer des emails et des pièces jointes jusqu’à 10 Mo. Sendinc fonctionne sur un cryptage SSL 256 bits. Les messages sont automatiquement supprimés 7 jours après l’envoi sur les comptes gratuits.

Cependant, pour que les destinataires puissent voir l’email crypté, ils doivent s’inscrire à Sendinc. Le service fonctionne sans télécharger aucun logiciel. Cela permet aux utilisateurs d’envoyer des emails sécurisés à partir de n’importe quel appareil.

Sendinc prend en charge les navigateurs Web, iOS et Android.

Le service est disponible gratuitement avec des fonctionnalités limitées. Il propose un plan tarifaire de 48,00 $ par an pour les particuliers (Pro) et de 48,00 $ par an (par utilisateur) pour les entreprises (Corporate) avec 5 licences disponibles.

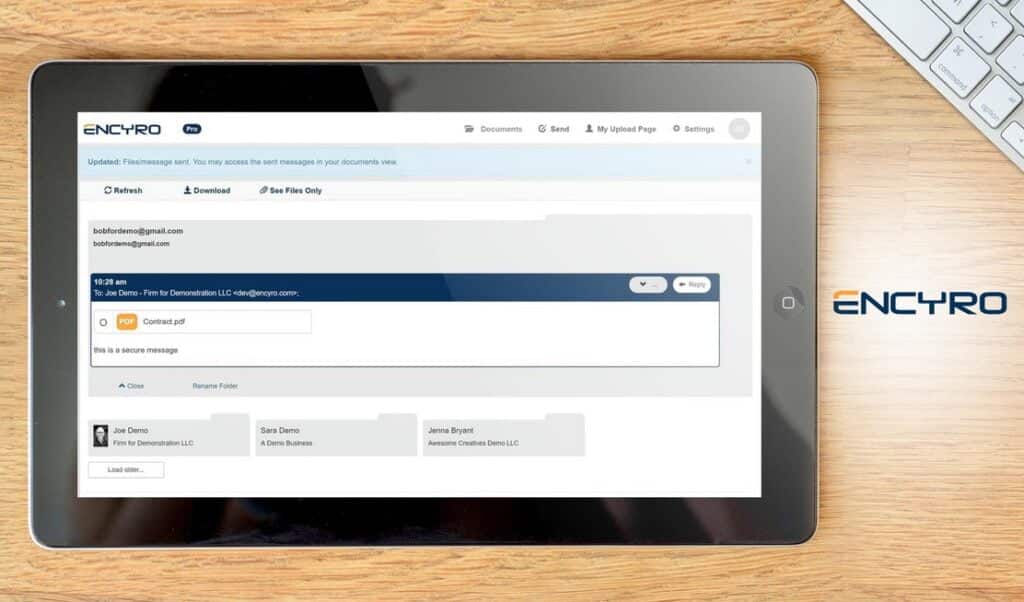

12. Encyro

Encyro est un service de cryptage des emails utilisé pour sécuriser les emails professionnels et toutes les informations qu’ils contiennent. Il utilise 16 couches de sécurité incluant le cryptage FIPS 140-2 approuvé par le NIST. Il fournit le meilleur service de sécurité disponible pour protéger les informations confidentielles et assurer la confidentialité de ses clients.

Il est dans l’intérêt de l’entreprise de rendre la navigation dans le logiciel plus facile. Les clients ne sont pas tenus de créer des comptes clients ou des dossiers partagés pour éviter les frustrations liées au portail client.

Avec Encyro, il est facile d’envoyer des fichiers et des messages en toute sécurité à n’importe quelle adresse e-mail. Il n’ajoute pas de liens spéciaux. Si des réponses et des boutons de transfert sont nécessaires, Encyro crypte les réponses pour sécuriser la communication.

Encyro est pris en charge via le Web, Linux et Mac et dispose d’applications natives pour iOS et Android.

Encyro est disponible gratuitement avec des fonctionnalités limitées. L’adhésion professionnelle coûte 9,99 $ par mois avec un essai gratuit de 14 jours. Les utilisateurs supplémentaires coûtent 7,99 $ par mois.

Sélectionnez la solution qui correspond à vos besoins spécifiques

Avant de choisir le logiciel qui vous correspond, assurez-vous de prendre l’étape cruciale de contacter le fournisseur et de faire un essai ou de voir une démonstration gratuite. Consultez les fournisseurs et familiarisez-vous avec eux et au système du logiciel susmentionné.

Il convient également de noter que le cryptage et la gestion des emails vont de pair. Jetez un œil à ces quelques conseils de gestion des emails pour vérifier l’adéquation du logiciel à votre modèle d’entreprise.

Le cryptage des emails est également parfois complété ou inclus/intégré au logiciel de partage de fichiers. Par exemple, Encyro offre aux petites et moyennes entreprises une protection des emails, un accès rapide aux pièces jointes et des pistes d’audit.

Lors de l’évaluation des logiciels, examinez attentivement la portée des modules de cryptage et de sécurité, et de protection. Essayez de comprendre de manière exhaustive l’infrastructure et le système construits pour une solution. Un bon exemple est Symantec, qui offre aux utilisateurs un système intégré de bout en bout pour assurer la sécurité des données sur les connexions mobiles, Web et de passerelle.

Déterminez également le type d’informations que vous cherchez à protéger contre les cyberattaques. Certaines solutions sont mieux adaptées à des secteurs ou des industries particuliers. Par exemple, Micro Focus se concentre sur la sécurisation des informations personnelles identifiables et des données de santé.

Enfin, examinez à quel point la solution est évolutive et coûteuse. Certaines des solutions répertoriées proposent des plans tarifaires flexibles spécifiant le nombre de groupes ou d’individus couverts. Au fur et à mesure que votre entreprise se développe, vos besoins en matière de sécurité augmentent également, évaluez donc méticuleusement l’évolutivité de la solution.

Examinez attentivement la solution que vous choisissez pour sécuriser votre entreprise. Bien sûr, cela ne fera pas de mal de comprendre quelques stratégies utiles de prévention de la fraude pour votre entreprise.

Auteure des blogs, Aina Strauss préfère penser à « carrière » comme un verbe plutôt qu’un nom. Elle est journaliste indépendant depuis les débuts du Web et écrit sur tout, de l’informatique, de nouvelles technologies au voyage. Son but n’est autre que d’apporter plus d’informations à tous ceux qui souhaitent adopter les nouvelles technologies du Web et de les aider à sélectionner le meilleur hébergement de manière pratique et rentable.