Mis à jours 17 janvier 2017 Beaucoup de personnes utilisent des Réseaux Virtuels Privés (VPNs en Anglais) pour cacher leur identité, pour crypter leurs communications, ou pour naviguer sur le web à partir d’un emplacement différent. Tous ces objectifs peuvent s’effondrer si vous subissez une brèche d’identité à travers un trou de sécurité, ce qui est très répandu que vous ne le pensiez. Voyons comment identifier et boucher ces brèches.

Liste de contenu

Comment se présentent les brèches VPN

Les utilisations de base du VPN sont très simples : Vous installez un paquet de logiciel sur votre ordinateur, votre appareil, ou votre router (ou vous utilisez le logiciel VPN intégré). Ce logiciel capture tous vos trafics de réseau et le redirige, à travers un tunnel crypté, vers un point de sortie éloigné. Vu de l’extérieur, tout votre trafic semble provenir de ce point éloigné plutôt que de votre emplacement actuel. Ceci est bon pour l’intimité (si vous voulez vous assurer que personne ne peut voir ce que vous faites entre votre appareil et le serveur de sortie), c’est aussi idéal pour le virtual border hopping (comme regarder des services de streaming U.S. en Australie), et c’est une excellente façon de dissimuler votre identité en ligne.

Toutefois, la sécurité et la confidentialité des données de l’ordinateur sont perpétuellement un jeu du chat et de la souris. Aucun système n’est parfait, et au fil des temps les vulnérabilités qui peuvent compromettre votre sécurité sont découvertes et les systèmes VPN en font partie. Voici trois principales façons que votre VPN pourrait révéler vos informations personnelles.

1. Les Protocoles Défectueux et les Bugs

En 2014, le fameux bug Heartbleed a été considéré comme étant celui qui révèle les identités des utilisateurs VPN. Au début de l’année 2015, une vulnérabilité au niveau d’un navigateur web a été découverte, ce qui a permis à un tiers d’émettre une requête à un navigateur web afin de révéler la véritable adresse IP de l’utilisateur (évitant les complications que le service VPN procure).

Cette vulnérabilité, qui fait partie du protocole de communication WebRTC, n’a pas encore été complètement corrigé. Et les sites web auxquels vous vous connectez, même si vous utilisez un VPN, pourraient obtenir vos données de navigation et avoir votre véritable adresse. En fin 2015, une vulnérabilité un peu moins répandu a été découvert lorsque les utilisateurs du même service VPN pouvaient démasquer les autres utilisateurs.

Ces types de vulnérabilités sont les pires car elles sont imprévisibles, les entreprises prennent trop de temps à les corriger, et vous devez être des clients avisés afin de vous assurer que votre fournisseur de VPN s’occupe sérieusement des nouvelles menaces connues. Néanmoins, une fois qu’elles ont été identifiées vous pouvez prendre des précautions pour vous protéger (que nous expliquerons plus tard).

2. Les brèches de DNS

Même sans les simples bugs et les défauts de sécurités, toutefois, il y a toujours le problème de brèche de DNS (ce qui peut résulter des choix de configuration par défaut d’un mauvais système d’exploitation, d’une erreur d’utilisateur, ou d’une erreur de fournisseur de VPN). Les serveurs de DNS réécrivent les adresses que vous utilisez (comme www.facebook.com) en adresses machines (comme 173.252.89.132). Si votre ordinateur utilise un server DNS différent de votre emplacement VPN, cela peut faire sortir des informations vous concernant.

Les brèches de DNS ne sont pas aussi mauvaises que les brèches d’IP, mais elles peuvent encore divulguer votre localisation. Si votre DNS divulgue que votre server DNS appartient par exemple à un petit FAI, donc il serait facile de vous identifier et de vous localiser rapidement.

Tout système pourrait être vulnérable à une brèche de DNS mais Windows a historiquement été l’une des pires assaillants, vu la manière dont le système d’exploitation traite et résout les requête DNS. En fait, la manipulation du DNS avec un VPN sous Windows 10 est très mauvaise que le Département de Sécurité de Homeland, l’United States Computer Emergency Readiness Team, a émis un briefing concernant les requêtes de contrôle DNS en Août 2015.

3. Les brèches d’IPv6

Enfin, le protocole d’IPv6 peut causer des brèches qui pourraient divulguer votre emplacement, et permet aux tierces personnes de suivre votre mouvement à travers internet. Si IPv6 ne vous est pas familier, c’est évidemment la nouvelle génération d’adresses IP, et la solution au monde à cours d’adresses IP comme le nombre de personnes (et leurs produits connectés à internet) augmente rapidement.

Il est vrai qu’IPv6 est idéal pour résoudre ce problème, mais ce n’est pas actuellement aussi génial pour les personnes qui s’inquiètent de leur vie privée.

Une petite anecdote : Certains fournisseurs de VPN ne manipule que les requêtes d’IPv4 et ignorent celles d’IPv6. Si votre configuration de réseau et votre FAI sont améliorés pour supporter IPv6 mais que votre VPN ne s’occupe pas des requêtes d’IPv6, vous pourrez être dans une situation où une tierce personne peut faire des requêtes d’IPv6 qui révèleront votre véritable identité (car le VPN les passe aveuglément à votre réseau local/ordinateur, qui répond honnêtement à la requête).

Jusqu’à maintenant, les brèches d’IPv6 sont les sources les moins menaçantes de brèche de données. Le monde a trop mis du temps à adopter IPv6 que dans la plupart des cas, votre FAI soutient même l’idée qu’il vous protège vraiment contre le problème. Néanmoins, vous devriez être au courant du problème potentiel et vous protéger pro activement contre ce dernier.

Comment vérifier les brèches

Alors où ceci vous mène-t-il, vous étant le dernier utilisateur, lorsqu’il est question de sécurité ? Cela vous laisse dans une position où vous avez besoin d’être vigilant concernant votre connexion VPN et de tester régulièrement votre propre connexion pour s’assurer qu’il n’y a pas de brèche. Cependant ne paniquez pas. Nous allons vous mener à travers le processus complet du test et de corriger les vulnérabilités connues.

Vérifier les brèches est une tâche très directe – bien que les corriger, comme vous verrez dans la section suivante, est un peu plus difficile. L’internet est plein de sécurité et il y a une abondante ressource disponible en ligne pour vous aider à vérifier les vulnérabilités de connexion.

Remarque : Bien que vous pouvez utiliser ces tests de brèche pour vérifier si votre navigateur web avec proxy divulgue des informations, les proxys sont complètement différents des VPNs et ne devrait pas être considéré comme un outil d’intimité fiable.

1. Étape Une : Trouver Votre IP local

Tout d’abord, déterminer quelle est l’adresse IP actuelle de votre connexion internet locale. Si vous utilisez votre connexion domestique, ce serait l’adresse IP qui vous est offert par votre Fournisseur d’Accès Internet (FAI). Si vous utilisez le Wi-Fi d’un aéroport ou d’un hôtel, par exemple, ce serait l’adresse IP de leur FAI. Malgré tout, nous avons besoin de comprendre à quoi ressemble une connexion sans protection de votre emplacement actuel, vers le vaste réseau Internet.

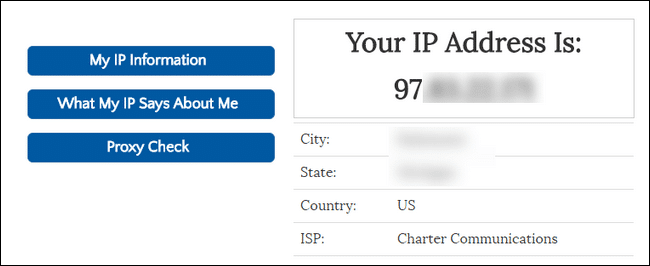

Vous pouvez trouver votre véritable adresse IP en désactivant temporairement votre VPN. Sinon, vous pouvez saisir un appareil sur le même réseau qui n’est pas connecté à un VPN. Ensuite, vous pouvez simplement visiter un site web comme WhatIsMyIP.com pour voir votre adresse IP publique.

Notez cette adresse, puisque c’est l’adresse que vous ne voulez pas voir surgir dans le test VPN que nous allons vous conduire bientôt.

2. Étape Deux : Exécuter le Test de Brèche de base

Ensuite, déconnecter votre VPN et exécuter le test de brèche suivant sur votre machine. C’est exact, nous ne voulons pas encore que le VPN démarre – nous avons d’abord besoin d’obtenir quelques données de base.

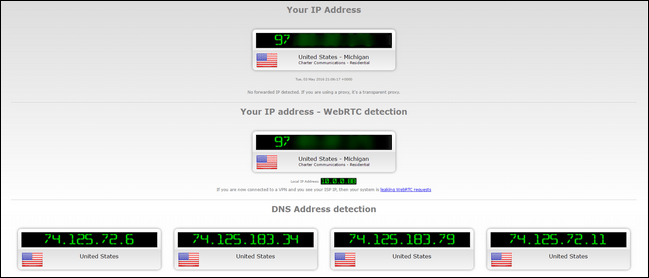

Pour ce faire on va utiliser IPLeak.net, puisqu’il teste simultanément votre adresse IP, si votre adresse IP divulgue des infos via WebRTC et quels serveurs DNS votre connexion utilise-t-il.

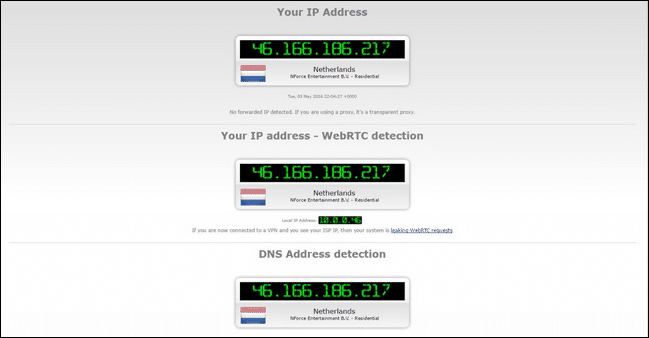

Dans le capture d’écran ci-dessus, notre adresse IP et notre adresse WebRTC sont identiques (même si nous les avons brouillé) – tous deux sont des adresses IP fournies par notre FAI local pour la vérification que vous avons faites dans la première étape de cette section.

De plus, toutes les entrées de DNS dans la « Détection d’Adresse DNS » reliées aux paramètres de DNS sur votre machine (nous avons notre ordinateur prêt à se connecter aux serveurs DNS de Google). Donc pour notre test de brèche initial, tout a été vérifié, puisque nous ne sommes pas connectés à notre VPN.

Comme test final, vous pouvez aussi vérifier si votre ordinateur divulgue des adresses IPv6 avec IPv6Leak.com. Comme nous l’avons mentionné auparavant, même si c’est encore un problème rare, cela ne coute rien d’être proactive.

Il est maintenant temps de lancer le VPN et de faire plus de tests.

3. Étape Trois : Connectez-vous à votre VPN et exécuter encore le Test de Brèche

Maintenant il est temps de se connecter à votre VPN. Peu importe la routine exigée par votre VPN pour établir une connexion, il est maintenant temps de le lancer à partir ce dernier – de démarrer le VPN, d’activer le VPN dans votre paramètre du système, ou qu’importe ce que vous faites normalement pour vous connecter.

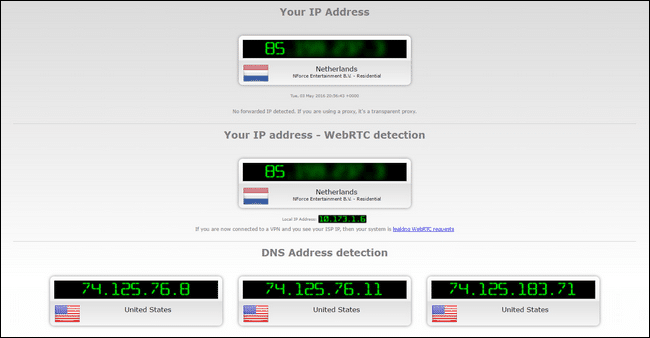

Une fois que c’est connecté, on doit de nouveau exécuter le test de brèche. Cette fois, nous devrions (avec un peu de chance) voir des résultats totalement différents. Si tout fonctionne parfaitement, nous aurons une nouvelle adresse IP, aucune brèche WebRTC, et une nouvelle entrée DNS. Nous utiliserons encore IPLeak.com :

Dans la capture d’écran ci-dessus, vous pouvez voir que notre VPN est active (car notre adresse IP montre que nous sommes connectés aux Pays-Bas au lieu des Etats Unis), et notre adresse IP détectée ainsi que l’adresse WebRTC sont tous deux les même (ce qui signifie que nous ne divulguons pas notre véritable adresse IP via la vulnérabilité de WebRTC).

Toutefois, les résultats DNS en bas affiche les mêmes adresses qu’auparavant, celui venant des États-Unis, ce qui signifie que notre VPN divulgue nos adresses DNS.

Ceci n’est pas la fin du monde concernant la confidentialité, dans ce cas particulier, car nous utilisons des serveurs DNS de Google au lieu des serveurs DNS de notre FAI. Mais il identifie toujours que nous venons des États-Unis et il indique que notre VPN divulgue les requêtes DNS, ce qui n’est pas bien.

REMARQUE : Si votre adresse IP n’a pas du tout changé, ce n’est pas probablement une « brèche ». A la place, soit 1) votre VPN est incorrectement configuré, et il n’est pas du tout connecté, soit 2) votre fournisseur de VPN a totalement passé la balle d’une manière ou d’une autre, et vous avez besoin de contacter leur support en ligne et/ou trouver un nouveau fournisseur de VPN.

Aussi, si vous exécutiez le test d’IPv6 dans la section précédente et trouviez que votre connexion répondait aux requêtes IPv6, vous devriez maintenant ré-exécuter encore le test IPv6 pour voir comment votre VPN gère les requêtes.

Alors que se passe-t-il lorsque vous détectez une brèche ? Voyons comment les traiter.

Comment éviter les brèches

Tandis qu’il est pratiquement impossible de prédire et de prévenir chaque faille de sécurité qui survient, nous pouvons facilement prévenir les vulnérabilités de WebRTC, les brèches DNS, et les autres failles. Voici comment vous protéger.

1. Utiliser un Fournisseur de VPN Reconnu

Tout d’abord, vous devriez utiliser un fournisseur de VPN reconnu qui informe ses utilisateurs de ce qui se passe dans le monde de sécurité (ils feront le travail alors vous n’aurez pas à le faire), et agit sur cette information pour activement boucher les failles (et vous notifie lorsque vous avez besoin de faire des modifications). A cet effet, nous vous recommandons fortement HideMyAss.com, un grand fournisseur de VPN que nous n’avons pas recommandé auparavant mais qu’on a nous-même utilisé.

Voulez-vous un test rapide et fiable pour voir si oui ou non votre fournisseur de VPN est de loin le plus reconnu ? Faites une recherche avec leur nom et des mots clés tels que « WebRTC », les « ports de brèche », et les « brèches IPv6 ». Si votre fournisseur ne possède aucun blog publique ou de documentation d’assistance discutant ces questions, vous ne voulez probablement pas utiliser ce fournisseur de VPN car ils n’ont pas pu informer leurs clients.

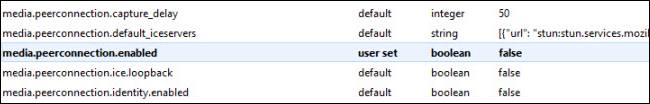

2. Désactiver les requêtes WebRTC

Si vous utilisez Chrome, Firefox, ou Opéra comme navigateur web, vous pouvez désactiver les requêtes WebRTC pour stopper les brèches de WebRTC. Les utilisateurs de Chrome peuvent télécharger et installer une des deux extensions de Chrome : WebRTC Block ou ScriptSafe. Les deux bloqueront les requêtes WebRTC, mais ScriptSafe possède un bonus supplémentaire de bloquer les fichiers malveillants de JavaScript, Java, et de Flash.

Les utilisateurs d’Opéra peuvent, avec un petit fignolage, installer des extensions de Chrome et utiliser les mêmes extensions pour protéger leurs navigateurs. Les utilisateurs de Firefox peuvent désactiver la fonctionnalité de WebRTC à partir du menu about:config. Il suffit de taper about:config dans la barre d’adresse de Firefox, cliquer ensuite le bouton « je serai prudent », et défiler jusqu’à ce que vous voyez l’entrée media.peerconnection.enabled. Double-cliquez sur l’entrée pour le remplacer à « false ».

Après avoir effectué chacune des modifications ci-dessus, effacez le cache de votre navigateur web puis redémarrez-le.

3. Plugin DNS et les brèches d’IPv6

Le plugin DNS et les brèches d’IPv6 peuvent soit être d’une grande contrariété soit être facilement réparable, selon le fournisseur VPN que vous utilisez. Dans le meilleur des cas, vous pouvez simplement dire à votre fournisseur VPN, via les paramètres de votre VPN, de boucher les failles de DNS et d’IPv6, et le logiciel VPN va vous enlever le grand fardeau sur vos épaules.

Si votre logiciel VPN ne fournit pas cette option, (et il est très rare de trouver un logiciel qui modifiera votre ordinateur selon votre gout) vous aurez besoin de régler manuellement votre fournisseur DNS et de désactiver l’IPv6 au niveau de l’appareil. Même si vous avez un logiciel d’assistance VPN qui assumera toutes les lourdes tâches à votre place, nous vous recommandons de lire les instructions suivantes sur la manière de modifier manuellement les choses. Cela va vous permettre de vérifier deux fois que votre logiciel VPN effectue les bonnes modifications.

Nous démontrerons comment l’effectuer sur un ordinateur opérant sur Windows 10, cela parce que c’est un système d’exploitation très répandu et parce qu’à ce propos c’est une faille stupéfiante (par rapport aux autres systèmes d’exploitation). La raison pour laquelle Windows 8 et 10 sont très facile à avoir ce genre de problème est parce que c’est à cause des modifications sur la manière dont Windows gérait la sélection du serveur DNS.

Sous Windows 7 et les versions antérieurs, Windows utilisait simplement les serveurs DNS que vous avez spécifié dans l’ordre que vous les avez spécifiés (ou, si vous ne l’avez pas fait, il aurait juste utilisé celui spécifié au niveau du routeur ou du FAI). A commencer par Windows 8, Microsoft avait introduit une nouvelle caractéristique aussi appelé « Smart Multi-Homed Named Resolution ». Cette nouvelle fonctionnalité avait changé la manière dont Windows gérait les serveurs DNS. Pour être juste, il accélère en fait la résolution DNS de la plupart des utilisateurs, si les serveurs DNS primaire sont lents ou non réceptifs. Pourtant, pour les utilisateurs VPN, il peut provoquer des brèches DNS, car Windows peut revenir sur les serveurs DNS autre que ceux assignés par VPN.

La manière la plus pratique de réparer ça sous Windows 8, 8.1, et 10 (pour les éditions Home et Pro), est de simplement gérer manuellement les serveurs DNS pour toutes les interfaces.

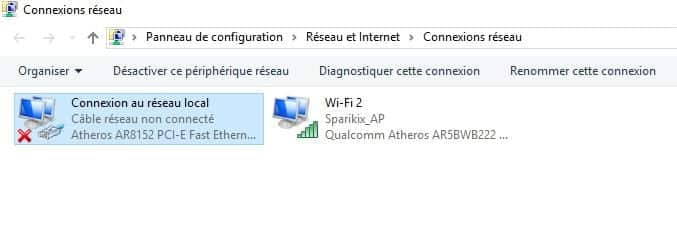

À cet effet, ouvrez les « Connexions Réseau » à partir du Panneau de Configuration > Réseau et Internet > Connexions Réseau, faites ensuite un clic droit sur l’entrée existante pour changer les paramètres de ce réseau.

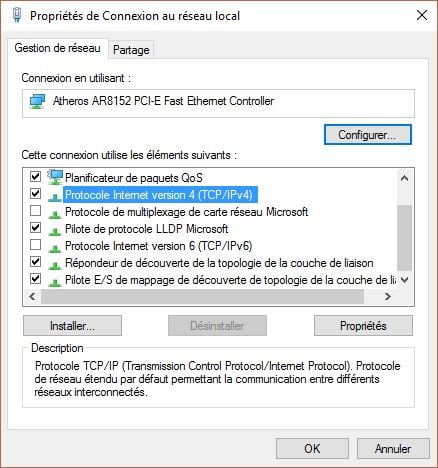

Pour chaque réseau, décochez « Internet Protocol Version 6 », pour vous protéger contre les brèches d’IPv6. Sélectionnez ensuite « Internet Protocol Version 4 » puis cliquez sur le bouton « Propriétés ».

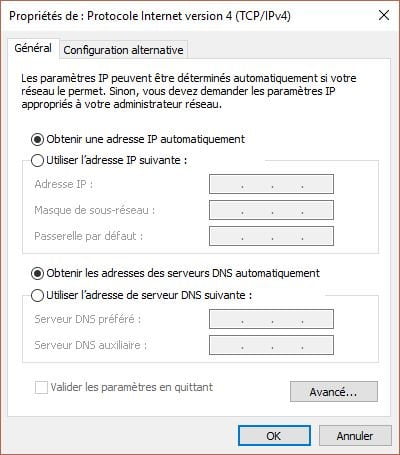

Dans le menu des propriétés, sélectionnez « Utiliser l’adresse de serveur DNS suivante ».

Dans les champs « Serveur DNS préferé » et « Serveur DNS auxiliaire » entrez les serveurs DNS que vous souhaitez utiliser. La meilleure façon est d’utiliser un serveur DNS spécialement fournit par votre service VPN. Si votre VPN ne possède pas de serveurs DNS que vous deviez utiliser, vous pouvez par contre utiliser des serveurs DNS publiques qui ne sont pas reliés avec votre emplacement géographique ou votre FAI, comme les serveurs OpenDNS, 208.67.222.222 et 208.67.220.220.

Répétez ce processus de spécification des adresses DNS pour chaque adaptateur sur votre VPN activé sur votre ordinateur afin de s’assurer que Windows ne reviendra jamais sur la mauvaise adresse DNS.

Les utilisateurs de Windows 10 Pro peuvent aussi désactiver la fonction Smart Multi-Homed Named Resolution via l’Éditeur de la Politique de Groupe ou Group Policy, mais nous vous recommandons aussi de suivre les étapes ci-dessus (au cas où une mise à jour future active la fonctionnalité, votre ordinateur commencera encore à divulguer des données DNS).

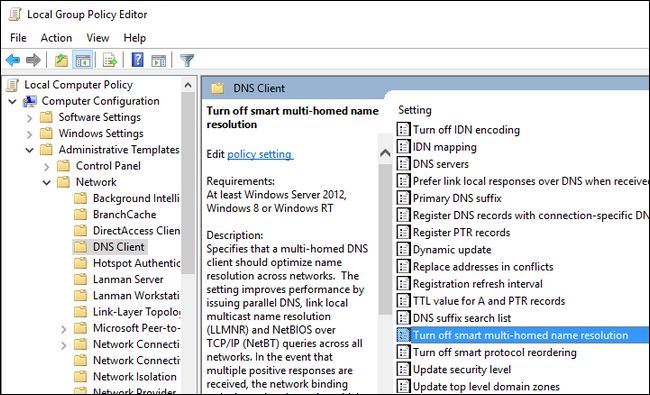

Pour ce faire, appuyez sur Windows+R pour exécuter la boîte de dialogue, entrer « gpedit.msc » pour lancer l’Editeur de la Politique de Groupe Local et, comme vous le verrez ci-dessous, allez sur Modèles Administratives > Réseau > DNS-Client. Rechercher l’entrée « Eteindre smart multi-homed name resolution ».

Double cliquez sur l’entrée et sélectionnez « activé » puis appuyer sur le bouton « OK » (c’est un peu contre intuitive, mais le paramètre est « éteindre smart … » alors l’activer permet en fait au group policy d’éteindre la fonction). Pour mieux confirmer, nous recommandons d’éditer manuellement toutes vos entrées DNS même si cette modification de la politique échoue ou est altérée dans le future ou vous serez toujours protégés.

Donc avec toutes ces modifications inactives, comment interpréter maintenant notre test de brèche ?

Étant propre comme un sou neuf, notre adresse IP, notre test de brèche WebRTC, ainsi que notre adresse DNS appartiennent tous à notre nœud de sortie VPN au Pays-Bas. Aussi loin que le reste de l’internet est concerné, nous venons de la « basse terre ».

Jouez au jeu d’Investigation Privée sur votre propre connexion n’est pas exactement une manière excitante de passer une soirée, mais c’est une étape nécessaire pour vous assurer que votre connexion VPN n’est pas compromise et qu’il ne divulgue pas vos informations personnelles. Grace à l’aide des outils appropriés et d’un bon VPN, le processus est sans douleur et vos informations IP et DNS sont gardées privées.

Auteure des blogs, Aina Strauss préfère penser à « carrière » comme un verbe plutôt qu’un nom. Elle est journaliste indépendant depuis les débuts du Web et écrit sur tout, de l’informatique, de nouvelles technologies au voyage. Son but n’est autre que d’apporter plus d’informations à tous ceux qui souhaitent adopter les nouvelles technologies du Web et de les aider à sélectionner le meilleur hébergement de manière pratique et rentable.